ssh能够提供客户端到服务端的加密传输,当http、ftp等协议被防火墙所拦截时,可以考虑使用SSH的端口转发功能,将其它TCP端口的网络数据通过SSH连接来转发。

转发方式一共有三种,分别是:动态转发,本地转发,远端转发。

socks代理:

ssh -qTfnN -D port remotehost

参数详解:

-C 允许压缩数据

-q 安静模式

-T不占用 shell

-f 后台运行,并推荐加上 -n 参数

-N不执行远程命令

-g允许远端主机连接本地转发的端口

-n把 stdin 重定向到 /dev/null (防止从 stdin 读取数据)

-L port:host :hostport 正向代理

//将本地机(客户机)的某个端口转发到远端指定机器的指定端口

-R port:host :hostport 反向代理

//将远程主机(服务器)的某个端口转发到本地端指定机器的指定端口

-D port socks5代理

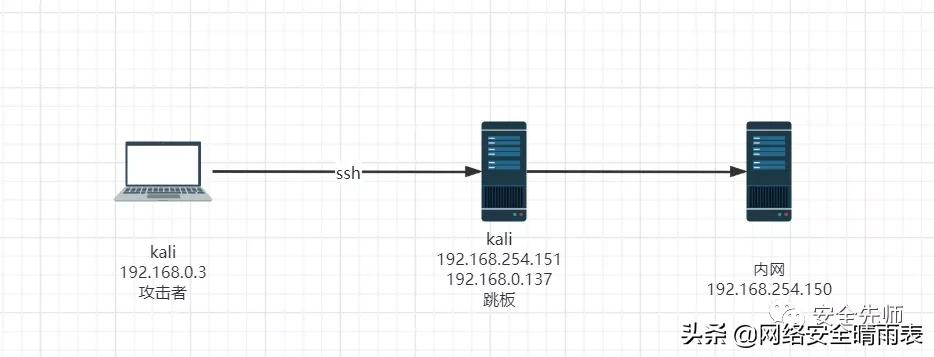

//指定一个本地机器 "动态" 应用程序端口转发。一台kali 192.168.0.137一台centos7 双网卡192.168.0.229192.168.254.150目标:实现从kali访问到192.168.254.150的web服务

1.在攻击者kali上执行用攻击者ssh连接跳板机,然后将自己

ssh -qTfnN -D 1080 root@192.168.0.137-D 1080 -D [bind_address:]port D参数说明:我们开启一个本地的端口转发。

通过在本地分配一个socket去监听端口只要有连接请求到这个port上来时,这个连接就会被安全通过给转发出去,应用程序的协议将有远程机器来决定连接到哪里。

目前支持SOCKS4和SOCKS5协议,ssh会扮演一个SOCKS5服务器。另外只有root用户才能转发原始端口。

2.在攻击者kali上配置proxychains

proxychains 127.0.0.1 10803.测试

curl 192.168.254.150

^C

root@kali:~/Desktop# proxychains curl 192.168.254.150

ProxyChains-3.1 (http://proxychains.sf.net)

|D-chain|-<>-127.0.0.1:1080-<><>-192.168.254.150:80-<><>-OK

It works!

root可以看到直接访问的时候是访问不到的,然后走了代理服务器之后就可以访问到了

密文传输

0.137流量

密文传输

发现流量已经代理过来,151直接访问的150

跟跳板机第二个网卡一样的流量,从151请求的150

https://www.chenyudong.com/archives/linux-ssh-port-dynamic-forward.htmlhttps://mp.weixin.qq.com/s/6Q_i34ND-Epcu-71LHZRlA

本地是针对于跳板机,把外来的流量,转发到自己内部的网络(本地),就是本地转发。

一台攻击者kali一台跳板机kali一台内网centos

目标:从攻击者访问到内网192.168.254.150的服务

1. 先在攻击者上执行将内网的80端口转发到攻击者的12345端口,当访问攻击者的12345端口时,相当于访问了内网的80

ssh -N -L 54321:192.168.254.150:22 root@192.168.0.1372. 在kali攻击者上执行

root@kali:~/Desktop# ssh -p 54321 127.0.0.1

The authenticity of host '[127.0.0.1]:54321 ([127.0.0.1]:54321)' can't be established.

ECDSA key fingerprint is SHA256:sHkYMvoREsemA6O7O1A3HUxXVa4GAmJEvvrhrqiGNZw.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '

[

127.0

.

0

.

1

]

:

54321

' (ECDSA) to the list of known hosts.

root@127.0.0.1'

s

password:

Last login: Tue Jan 5 23:09:55 2021 from 192.168.254.1513. 测试

https://www.maixj.net/ict/ssh-local-port-forwarding-22257

本地是针对于跳板机,把自己内部(本地)的流量,转发到外面(远端)的网络里将内网的端口转发到vps的某个端口上,以达到外网可以访问的目的在这里kali充当我们的vps

一台攻击者kali一台跳板机kali一台内网centos

目标:从攻击者访问到内网192.168.254.150的服务

1.先在跳板机上执行将内网的80端口转发到攻击者的12345端口,当访问攻击者的12345端口时,相当于访问了内网的80

root@kali:~# ssh -N -R 12345:192.168.254.150:80 192.168.0.3

root@192.168.0.3's password:2.在kali攻击者上执行

root@kali:~/Desktop# curl 127.0.0.1:12345

It works!

成功访问到

版权声明:我们致力于保护作者版权,注重分享,被刊用文章【ssh代理(巧用SSH转发功能深入穿透内网)】因无法核实真实出处,未能及时与作者取得联系,或有版权异议的,请联系管理员,我们会立即处理! 部分文章是来自自研大数据AI进行生成,内容摘自(百度百科,百度知道,头条百科,中国民法典,刑法,牛津词典,新华词典,汉语词典,国家院校,科普平台)等数据,内容仅供学习参考,不准确地方联系删除处理!;

工作时间:8:00-18:00

客服电话

电子邮件

beimuxi@protonmail.com

扫码二维码

获取最新动态